Vulnerability Assessment – GCE/GSM installazione

GCE (Greenbone Community Ed.) è un Network Assessment Tool che utilizza OpenVAS quale scanner; i feed utilizzati, essendo un prodotto open, sono sviluppati direttamente dalla community.

Per l’installazione del prodotto, utilizzeremo come macchina ospite una macchina con CentOS 7.7 e i repository utilizzati per l’installazione di OSSEC (atomicorp); effettuiamo un’installazione minimal del SO, disabilitiamo l’SE linux e il firewall (in ambienti dove è possibile farlo) ed installiamo il repository atomicorp.

Grazie a questo nuovo repository, potremo aver accesso a:

- GVM: Greenbone Vulnerability Manager 10.0 – La versione open della tecnologia di management, come dettagliato nel post precedente;

- GSA: Greenbone Security Assistant 8.0 (Interfaccia web) sviluppata per interfacciarsi con GSM-Greenbone Security Manager; è composta da:

- GSA (Webpage scritte in React)

- GSAD – HTTP server, che permette di dialogare con GVM daemon

- OpenVAS Scanner 6.0: il motore che esegue i test di vulnerabilità

Chi volesse cimentarsi con l’installazione dell’ultima release tramite sorgenti, troverà i sorgenti da scaricare a questo indirizzo; in questo istante la GVM 11 è composta da:

- Main:

- GVM Libraries 11.0.0 150

- OpenVAS 7.0.0 106

- OSPd 2.0.0 41

- ospd-openvas 1.0.0 54

- Greenbone Vulnerability Manager 9.0.0 81

- Greenbone Security Assistant 9.0.0 46

- Extras:

- OpenVAS SMB 1.0.5 27

Potete trovare a questo indirizzo una dettagliata spiegazione su come installare la GVM 11 su una CentOS 8.

Procediamo con l’installazione tramite repository:

# yum install greenbone-security-assistant \

greenbone-security-assistant-doc \

greenbone-vulnerability-manager \

openvas-scanner rsync

Dopo aver installato i package, procediamo con il setup iniziale, che scaricherà i feed NVT, CERT e SCAP e li inserirà in un redis-server (un database open-source che conserva le strutture dati in memoria, molto prestazionale a discapito delle risorse); ricordatevi inoltre di aprire la porta per rsync (se optate per rsync quale strumento di sincronizzazione – consigliato – ) per la macchina se siete all’interno di un firewall:

# openvas-setup Openvas Setup, Version: 4.0.1 Redirecting to /bin/systemctl restart redis.service db_address=/var/run/redis/redis.sock Step 1: Update NVT, CERT, and SCAP data Please note this step could take some time. Once completed, this will be updated automatically every 24 hours Select download method * wget (NVT download only) * curl (NVT download only) * rsync Note: If rsync requires a proxy, you should define that before this step. Downloader [Default: rsync] Updating NVTs.... ..... Updating CERT data... ... Updating SCAP data... ... Updating OpenVAS Manager certificates: Complete Pausing while openvas-scanner loads NVTs...Done Initalizing available sources Initalizing entropy source Hardware RNG Device Failed to init entropy source 2: Intel RDRAND Instruction RNG Enabling JITTER rng support Initalizing entropy source JITTER Entropy generator Step 2: Choose the GSAD admin users password. The admin user is used to configure accounts, Update NVT's manually, and manage roles. Enter administrator username [Default: admin] : admin Enter Administrator Password: XXXX Verify Administrator Password: XXXX Setup complete, you can now access GSAD at: https://192.168.xxx.xxx:9392 Redirecting to /bin/systemctl restart gsad.service Created symlink from /etc/systemd/system/multi-user.target.wants/openvas-scanner.service to /usr/lib/systemd/system/openvas-scanner.service. Created symlink from /etc/systemd/system/openvas-manager.service to /usr/lib/systemd/system/gvmd.service. Created symlink from /etc/systemd/system/multi-user.target.wants/gvmd.service to /usr/lib/systemd/system/gvmd.service. Created symlink from /etc/systemd/system/multi-user.target.wants/gsad.service to /usr/lib/systemd/system/gsad.service.

In realtà, GSAD sarà in ascolto sulla porta 443, a meno di modificare il file di configurazione /etc/sysconfig/gsad e modificare la prima riga in:

OPTIONS=”–listen=192.168.xxx.xxx –pport=9392 –http-only”

In questo modo, GSAD effettuerà il binding sull’indirizzo IP 192.168.xxx.xxx alla porta 9392 e non avrà l’SSL (…. alla faccia della sicurezza 🙂 ); riavviamo gsad:

# systemctl restart gsad

Prima di connetterci a GSAD, riavviamo GVMD, in maniera da essere sicuri di aver caricato correttamente, ove non lo fossero stati, i feed.

# systemctl restart gvmd

Vi ricordo che il processo è avido di CPU ed impiegherà del tempo (a seconda della configurazione del vostro sistema) per essere completato. Una volta riavviato GVMD, possiamo collegarci all’interfaccia web, aprendo un browser e puntando all’indirizzo:

http://192.168.xxx.xxx:9392

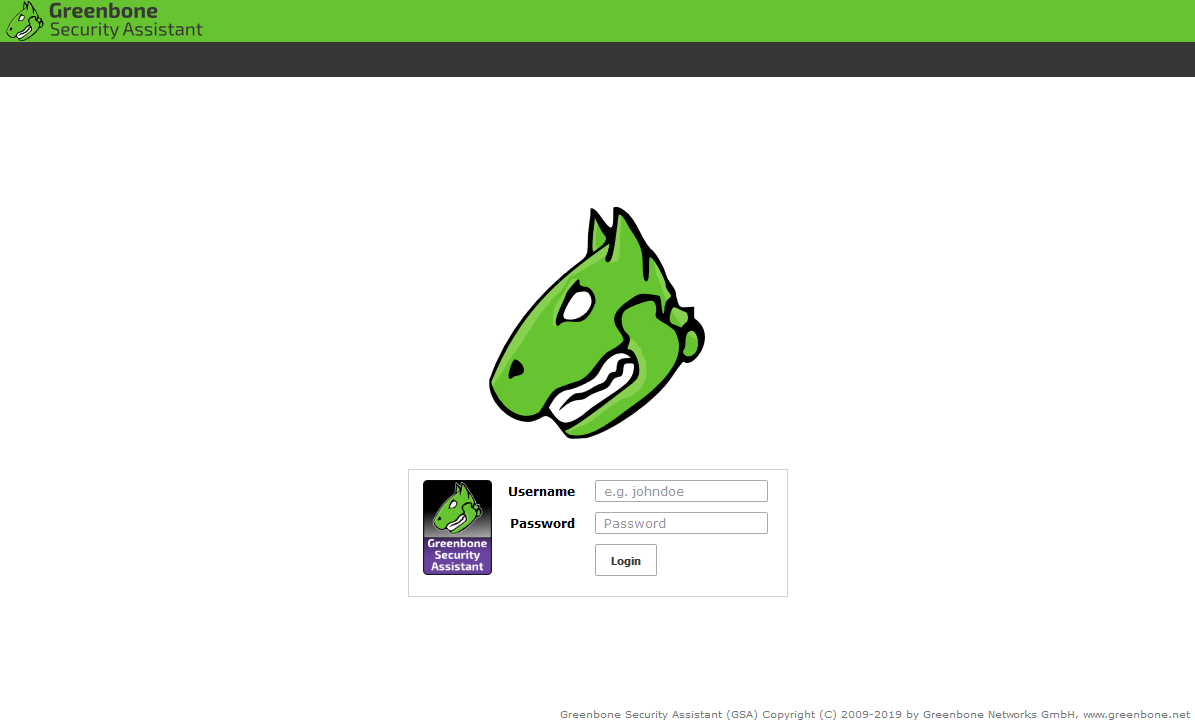

Ci verrà presentata la home page di GSA

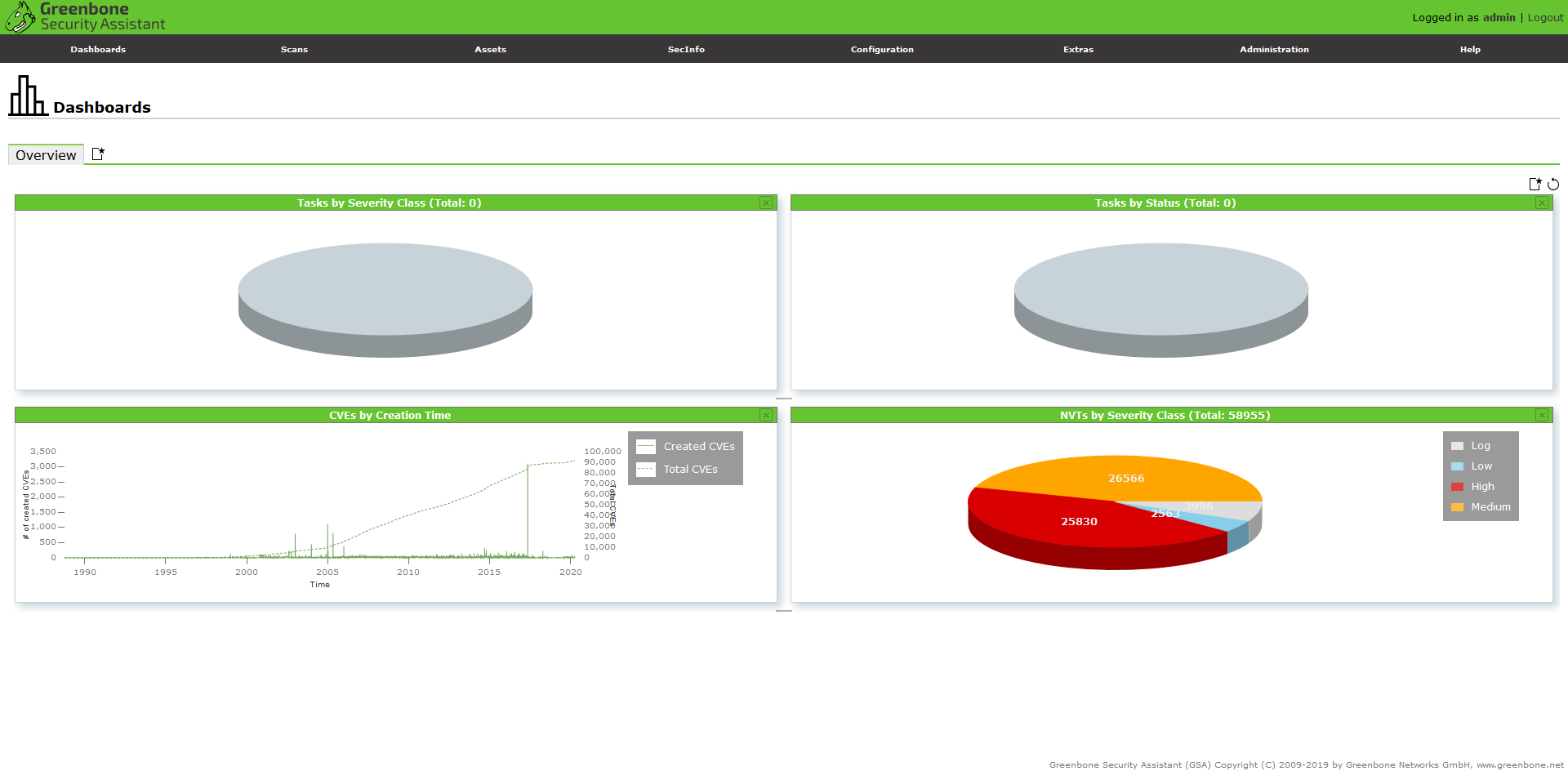

Dopo aver inserito le credenziali, avremo accesso alla dashboard:

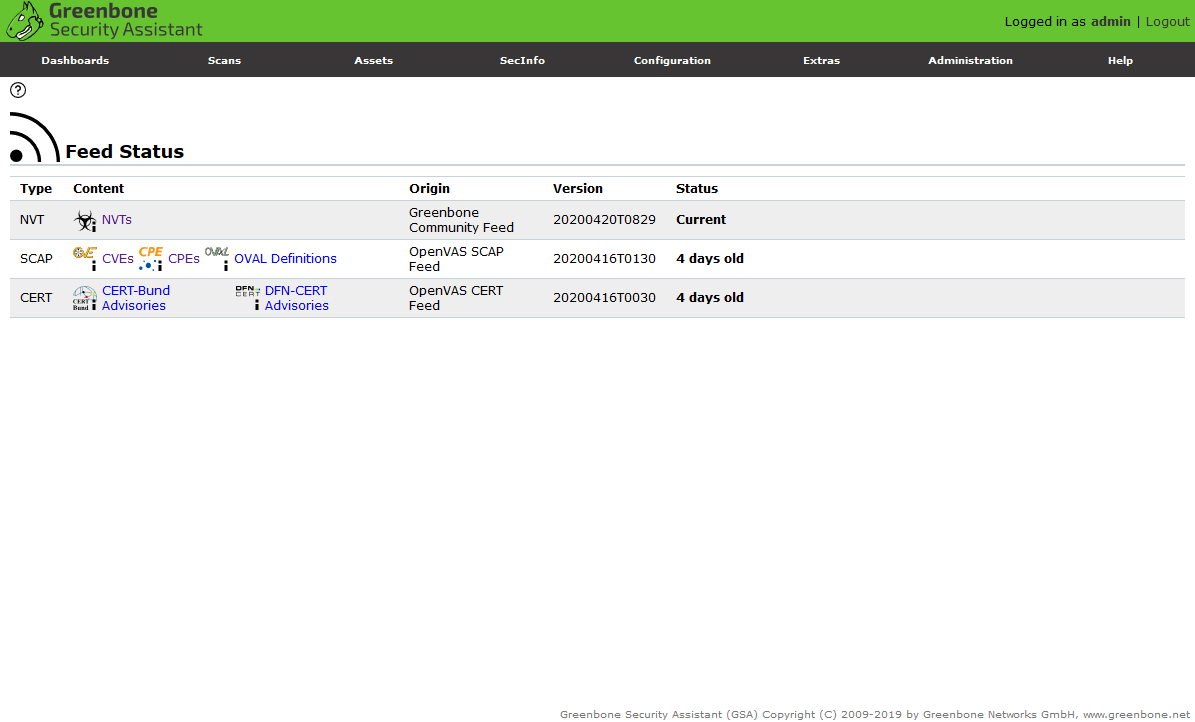

Potremo vedere lo stato dei feed, accedendo alla sezione Extra –> Feed status:

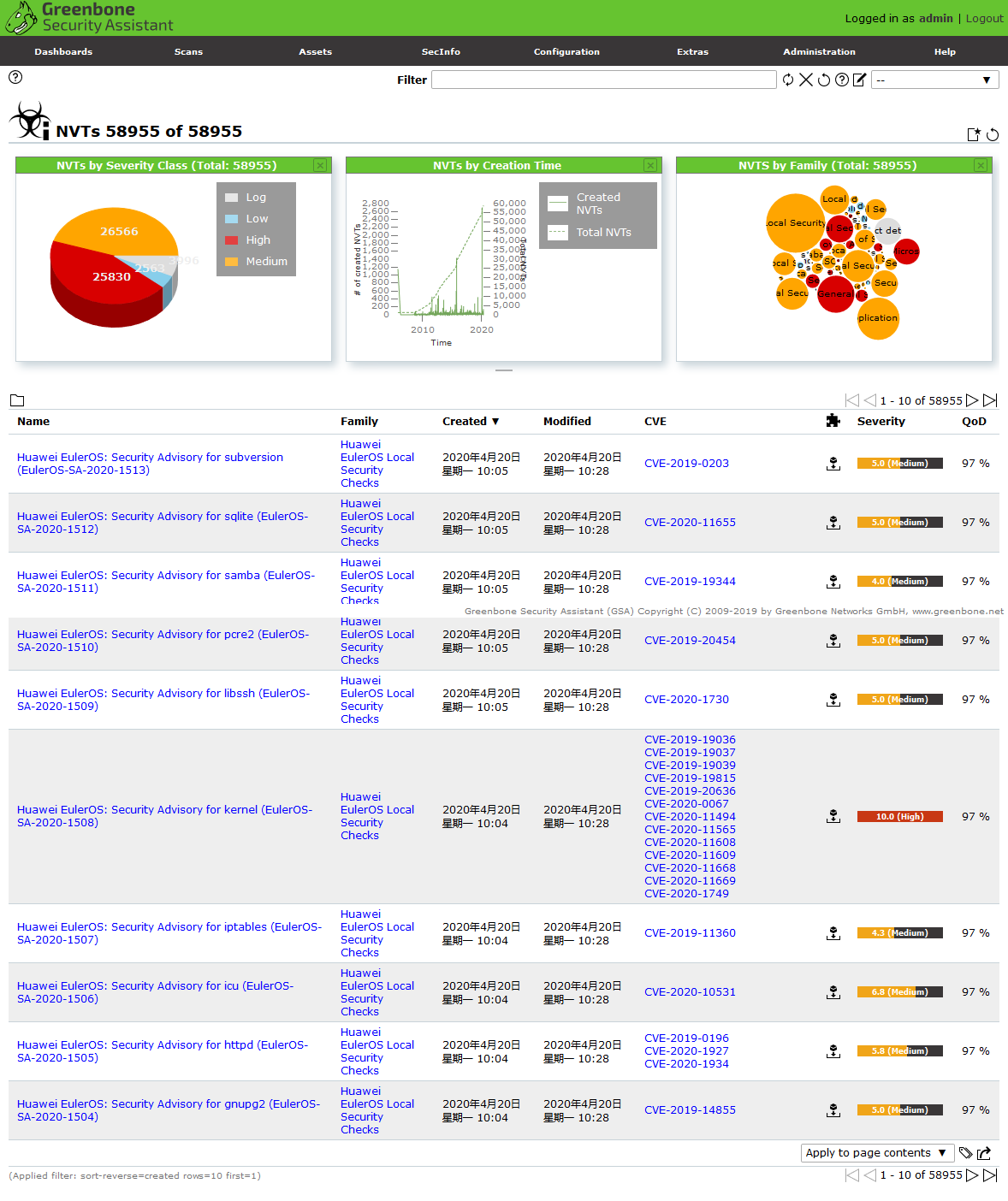

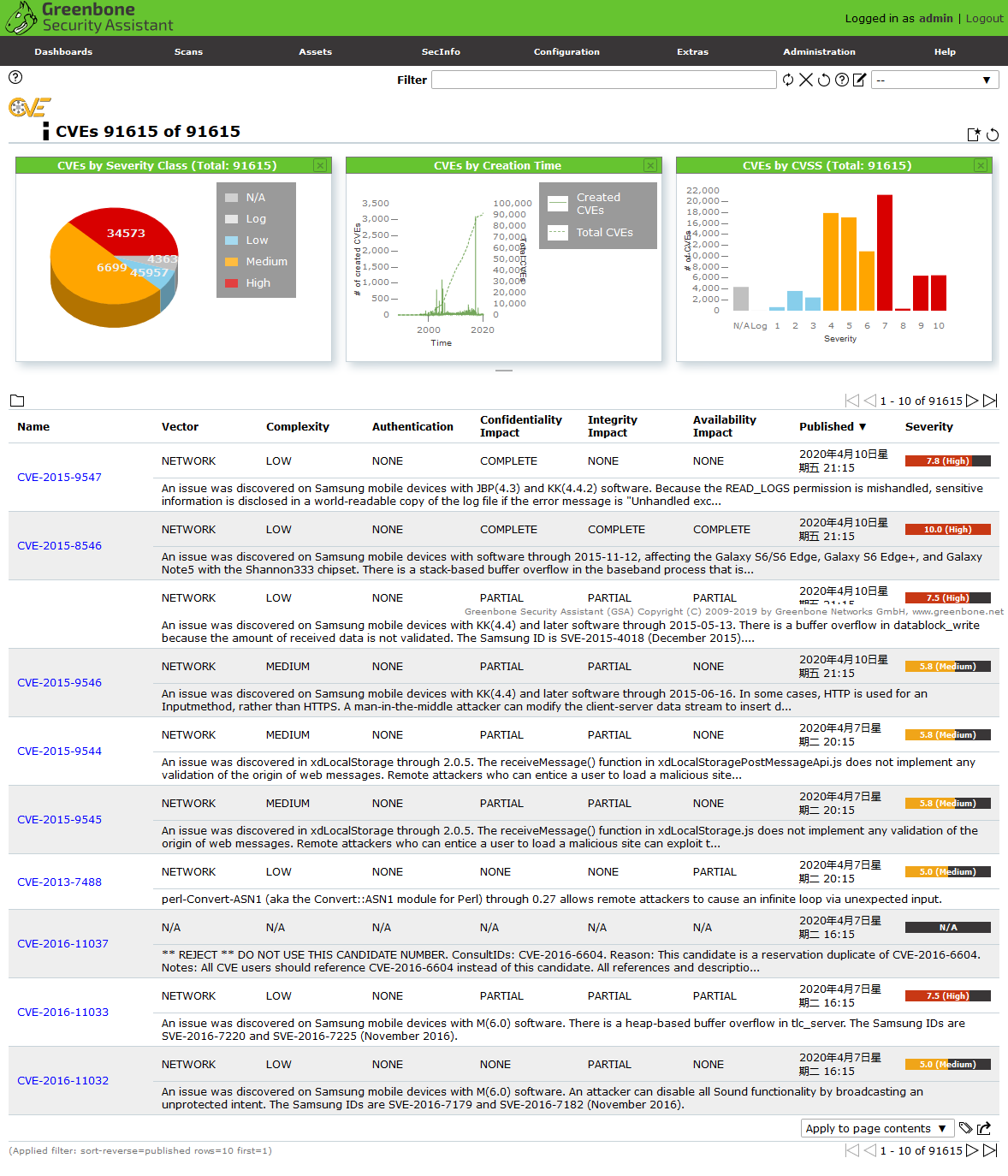

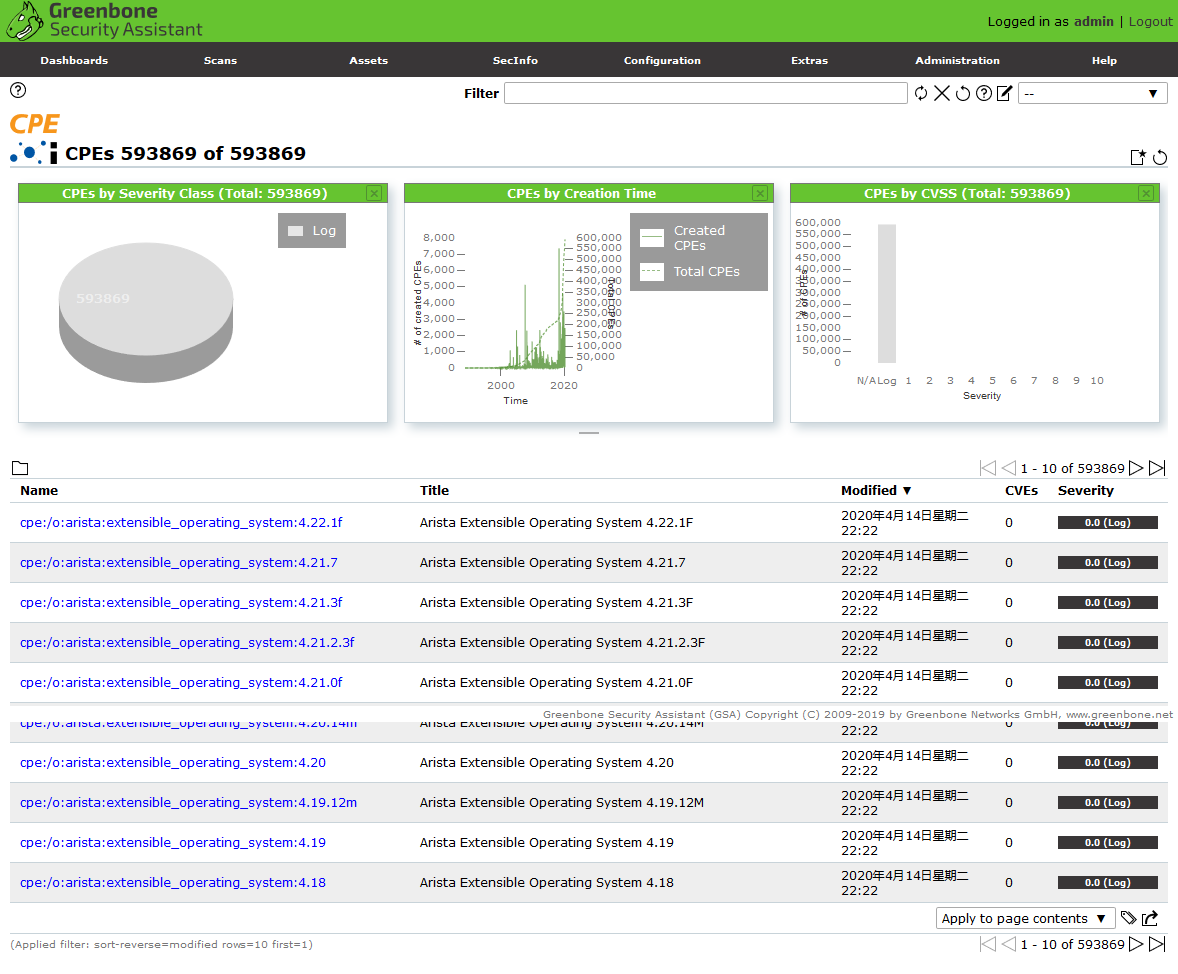

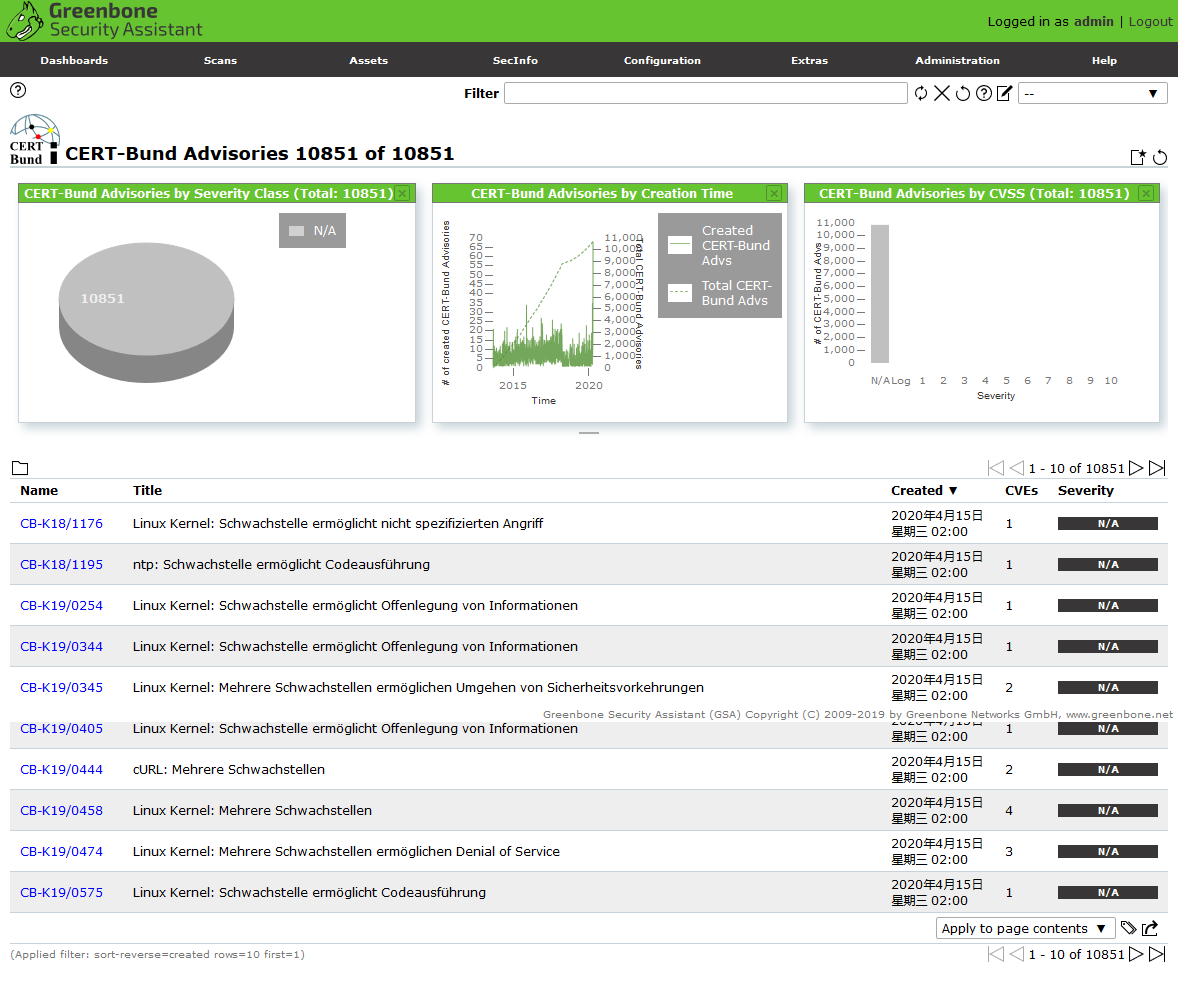

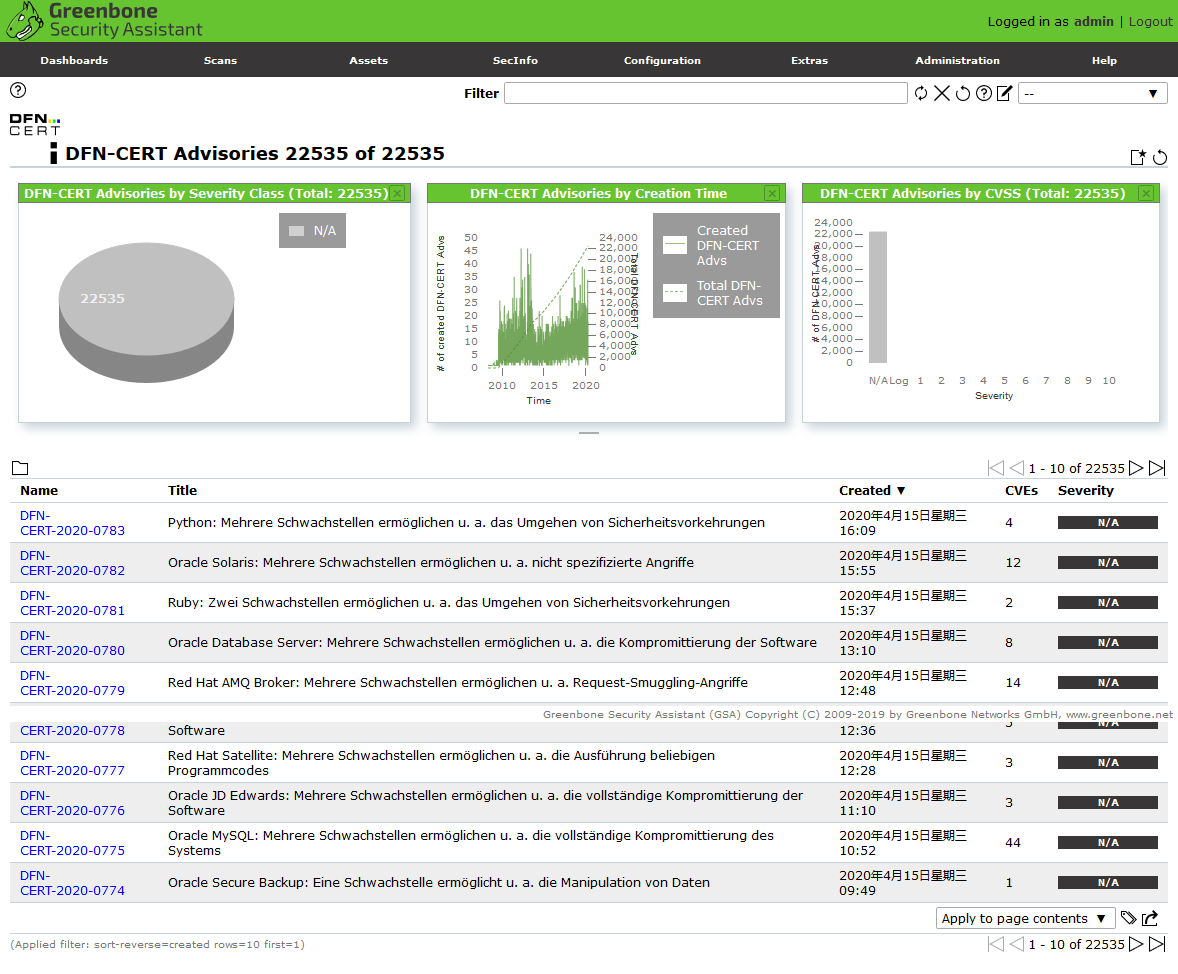

Nel dettaglio, possiamo vedere anche le informazioni di sicurezza relative a NVT, CVE, CPE, OVAL, CERT-Bund e DFN-Cert dalla scheda SecInfo:

← Vulnerability Assessment – GSM/GCE

Vulnerability Assessment – GCE/GSM – Configurazione ambiente →